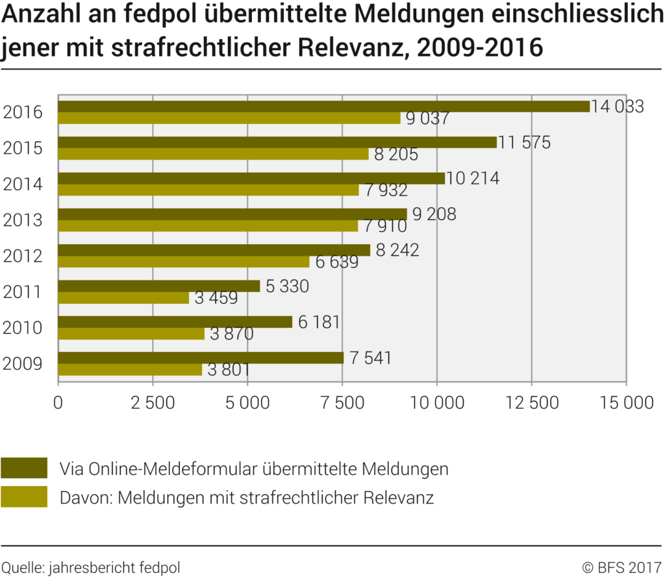

Im Zuge der Digitalisierung verlagert sich auch die organisierte Kriminalität zunehmend ins Internet. Dies belegen die Zahlen von fedpol zu gemeldeten Fällen von „Cybercrime“ (via Bundesamt für Statistik):

E-Mail-Konten und E-Mail-Postfächer sind, egal ob privat oder geschäftlich, ein heiss begehrtes Ziel von Betrügern. Das liegt auch daran, dass die E-Mail-Übertragungstechnik, mittlerweile 30 Jahre alt, nie auf Fälschungssicherheit ausgelegt war. Es gibt zwar schon länger auch in diesem Bereich Möglichkeiten für das Signierung und die verschlüsselte Datenübertragung, diese werden aber noch viel zu wenig eingesetzt. Dank regelmässiger Datenbank-Hacks bei unzähligen Unternehmen lassen sich heutzutage im Darknet listenweise E-Mailadressen und Passwörter ganz einfach einkaufen, je aktueller und valider umso teurer. Letztendliches Ziel dieser Hacker ist natürlich, Geld zu verdienen, sei es durch Spam, Malware oder Identitätsdiebstahl, dem sogenannten «Phishing».

Der Begriff Phishing ist abgeleitet vom englischen «fishing» und meint hier das Angeln nach persönlichen Daten durch gefälschte Mails, Webseiten und Chatnachrichten. Oft wird hierbei auch Malware eingesetzt und grundsätzlich funktioniert Phishing durch geschickte Manipulation des Opfers und Ausnutzung von Unwissen, Unaufmerksamkeit und Leichtgläubigkeit – auch Social Engineering genannt.

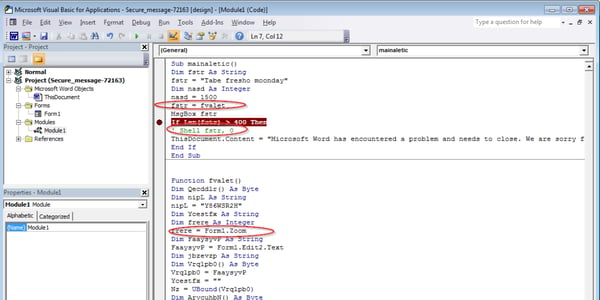

Phishing-Hack: So einfach geht`s

Die Gefahren von Phishing bzw. Phishing-Mails sind vielfältig, je nachdem welches Ziel vom Absender verfolgt wird. Die meisten Phishing-Mails haben einen Link-Klick als Ziel, indem sie vorgaukeln, eine legitime E-Mail zu sein z.B. von einer Bank, einer Kanzlei (Abmahnung), einem Onlineshop (Rechnung) oder auch von internationalen Konzernen wie Apple. Mit entsprechendem Know-how kann man daher jeden Absender bzw. jede Absenderadresse vortäuschen.

Die so versendeten Phishing-Links führen dann entweder auf eine verseuchte Webseite mit Malware oder auf eine täuschend echt gestaltete Webseite, die vorgibt eine andere zu sein, um Ihre Login-Daten abzugreifen. Malware ist ebenfalls sehr vielfältig was Ziel und Folgen betrifft und wird unter anderem eingesetzt für:

- Die Infizierung Ihres Gerätes, um dieses im Rahmen eines Botnets für Spamversand oder Hackerangriffe zu nutzen – mit Ihrer persönlichen IP

- Keylogger, die heimlich Ihre Passwörter speichern und versenden

- Ransomware, die Ihre Dateien verschlüsselt und nur gegen Bezahlung wieder freigibt

- Krypto-Miner, um Ihr infiziertes Gerät zum Schürfen von Kryptowährungen zu benutzen

Gerade im geschäftlichen Bereich funktionieren aber auch simple Social Engineering Taktiken. Diese werden zusätzlich begünstigt von Routine, Tunnelblick und manchmal auch «Kadavergehorsam». In einer täuschend echten Mail möchte der vermeintliche Chef z. B. eine dringende Zahlung veranlassen. Wer jetzt nicht genau hinschaut, überweist eventuell das halbe Firmenvermögen an ein ominöses Konto. Wenn es ganz ungünstig läuft, auch mal mehrere Millionen.

Was also tun und worauf achten? Wir haben 6 Regeln für Sie zusammengefasst:

6 Regeln für einen sicheren und sauberen Posteingang

1. Erwarten Sie diese E-Mail?

Überlegen Sie bei jeder E-Mail im Posteingang, ob der Betreff und der Absender Ihnen bekannt sind oder ob Sie eine entsprechende E-Mail erwarten. Wenn Sie sich nicht sicher sind, lohnt es sich beim Absender proaktiv persönlich nachzufragen. Wenn der vermeintliche Absender ebenfalls nichts davon weiss, bitte die E-Mail sofort löschen.

Dies gilt für E-Mails von Kollegen oder dem Chef genauso wie für Rechnungsmails o.ä. von Firmen, deren Services Sie nutzen. In diesem Blogbeitrag haben wir z.B. vor vermeintlichen Rechnungsmails von der Swisscom gewarnt , die täuschend echt wirken.

2. Obacht bei schwacher Grammatik

Deutsch als (Fremd-)Sprache ist bekanntermassen nicht einfach. Nachvollziehbare Tastendreher erkennen wir intuitiv und Nachlässigkeit bei der Rechtschreibung ist heutzutage verbreitet. Wenn aber die Mehrzahl der Sätze im Inhalt Fall- und Interpunktionsfehler aufweist und der Absender in der Regel keine Schwäche diesbezüglich besitzt, ist dies ein starkes Indiz für eine Phishing-Attacke. Ein Beispiel hierfür waren Phishing-Mails, die angeblich vom DHL Support versendet wurden und einen Verschlüsselungstrojaner, sogenannte Ransomware, verbreiten wollten. Nichtsdestotrotz: Es gibt auch Phishing-Mails, welche mit akademischer Präzision erstellt wurden und keine der genannten Eigenheiten aufweisen.

3. Verdächtiges Sonderzeichen-Gewitter

Untersuchen Sie die E-Mail auf unpassende Sonderzeichen. In der Regel stehen diese dort wo sonst «ü», «ä», «ö», «é» und andere sprachspezifische Zeichen stehen würden. Aus «Überweisung» wird z.B. «=?34weisung». Grund dafür ist, dass Phishing-Mails oft automatisiert auf Linux-basierten Systemen erstellt werden. Jene Systeme besitzen einen anderen Zeichensatz als Windows, was ohne spezielle Behandlung zu Problemen bei der Konvertierung führen kann. Mails aus einem «echten» Mailprogramm haben damit hingegen keine Probleme.

4. Zwei E-Mails mit identischem Inhalt?

Eine häufige Praxis von Angreifern ist, ein Mail unterwegs abzufangen und eine entscheidende Manipulation anzubringen. So wird beispielsweise eine falsche IBAN im Mail integriert, welche auf das Konto des Angreifers zeigt. Im Anschluss wird diese gefälschte Mail dem Opfer «nochmals» zugestellt. Die meisten Benutzer unterscheiden nicht zwischen vermeintlich «identischen» Mails und verarbeiten jeweils die zuletzt empfangene. Deshalb: Inhalt der Mail hinterfragen und im Zweifelsfall Absender und/oder IT-Support um Klärung bitten.

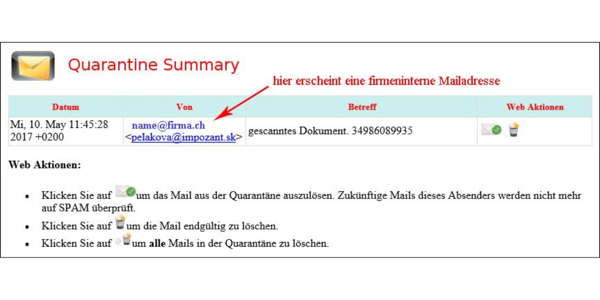

5. Vorsicht beim Antworten

Der Replay-Trick ist ein beliebter Trick von Angreifern. Diese versenden eine E-Mail an das Opfer mit dem Absender eines wichtigen Geschäftspartners z.B. (cfo@leuchterag.ch). Dieser bittet um Klärung der Formalitäten für eine Zahlung. Die Absenderadresse sieht tatsächlich zweifelsfrei korrekt aus. Beim Klicken auf «Antworten» erscheint aber im Empfänger die gefälschte Adresse «cfo@leuchterag.ch1.com». Die Adresse ist gefälscht und gehört gar nicht dem ursprünglichen Absender. Funktioniert auch mit CC-Empfängern und führt dazu, dass ein echt aussehender Gesprächsverlauf zwischen Opfer und Angreifer entsteht. Stets genau prüfen, ob die Adresse nach dem Klicken auf «Antworten» noch immer korrekt ist. Den Replay-Trick haben Angreifer vor einiger Zeit bei swisscom Kunden eingesetzt. So sahen die E-Mails konkret aus.

6. Link-Vorschau nutzen

Bei zwielichtigen Mails, die einen Link oder auch Button enthalten, lässt sich relativ einfach überprüfen, ob es eine Phishing-Mail sein könnte. Wenn Sie den Mauszeiger über die Links bewegen – NICHT KLICKEN – dann wird Ihnen je nach Mailprogramm bzw. -portal direkt beim Mauszeiger oder zumindest in der Statusleiste (meist unten links) angezeigt, wohin dieser Link führt. Dies funktioniert übrigens auch in Online-Portalen wie GMX, Gmail usw.

Legitime Links sollten zwingend zur offiziellen Domain des Absenders (z.B. Leuchter-Newsletter zu leuchterag.ch oder Google Mail zu google.com usw.) oder zumindest zu einer vertrauenswürdigen anderen Domain linken. Vorsicht ist hier vor allem bei sehr langen Linkadressen geboten, die daher nicht komplett angezeigt werden: der wichtige Teil ist die verlinkte Domain also der Anfang der Link-Adresse (URL). Beginnt die angezeigte Link-URL mit einer völlig fremden Domain (z.B. Apple-Mail zu bit.ly oder promo.online), die Ihnen in diesem Zusammenhang nichts sagt, ist das Klicken sehr wahrscheinlich gefährlich. Phishing-Mails versuchen aber natürlich, mit einem Mix aus korrekten und Phishing-Links Vertrauen zu erheischen daher vor allem den prominentesten Link prüfen.

Grundvoraussetzung ist also genau hinzusehen, wenn Sie eine Mail bearbeiten. Manchmal reicht schon ein Blick auf die Absenderadresse aus, wie in diesem Blogbeitrag beschrieben. Wenn Sie mit Aufmerksamkeit und Sorgfalt die genannten Regeln bei der täglichen Posteingangskontrolle befolgen, werden Sie das Risiko für eine Malware-Infektion enorm minimieren können.

Weitere Informationen zu unseren Services rund ums Thema E-Mail Sicherheit finden Sie hier:

Folgende Blogbeiträge zur IT Sicherheit könnten Sie ebenfalls interessieren: