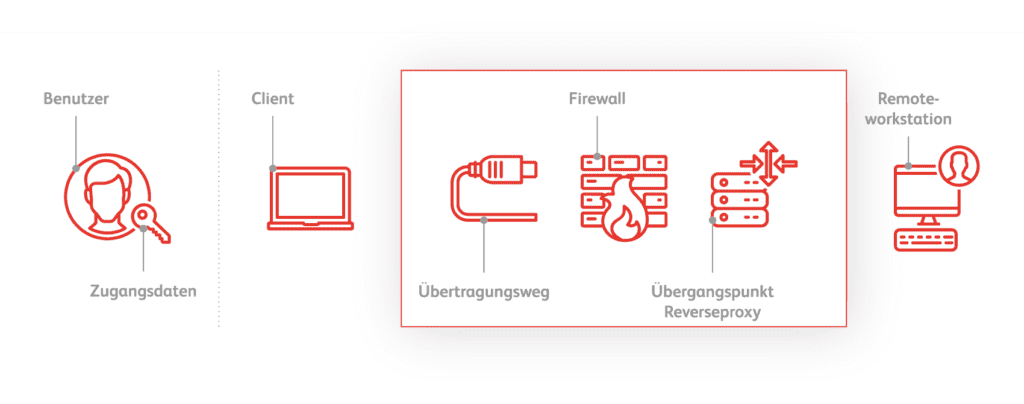

Sicherheitsrisiken beim Benutzer, bei den Zugangsdaten und dem Client sind zu einem hohen Anteil organisatorischer Natur. Anders verhält es sich beim Übertragungsweg und -punkt einer Home Office Arbeitsumgebung. Hier haben wir es mit einem technischen und zentralisiert zu betrachtenden Themengebiet zu tun.

Übertragungsweg und Übergangspunkt werden permanent aus dem Internet angegriffen

Betrachten wir die Ausgangslage: Die Unternehmensinfrastruktur, auf welche zugegriffen wird, befindet sich im Unternehmen. Durch die Vielfalt der angebotenen Dienste bietet sich meist eine breite Angriffsfläche. Idealerweise sollte diese mithilfe eines durchdachten Schutzzonenkonzepts gesichert sein. Während die Clientseite öffentlich nicht sichtbar ist, sind der Übertragungsweg sowie der Übergangspunkt meist über einen öffentlichen DNS-Namen der Allgemeinheit zugänglich. Jene Angriffsfläche, die Übertragungsweg und Übergangspunkt offenlegt, wird permanent aus dem Internet attackiert. Der Übergangspunkt ist allerdings in der Regel auch eine zentrale Einheit. Dies bietet den architektonischen Vorteil, dass sich Massnahmen zentral implementieren und pflegen lassen.

Übertragungsweg sollte via Tunnel geschützt werden

Für den Übertragungsweg gelten folgende Gesetze: Jede Interaktion zwischen Benutzer und Infrastruktur sollte durch eine Tunnel-Technologie geschützt sein, welche Vertraulichkeit und Integrität gewährleistet. Diese Gewährleistung altert mit technischer Weiterentwicklung, sprich, was heute gut genug schützt ist, kann schon morgen nicht mehr sicher sein. Hauptsächlich gemeint sind damit die kryptografischen Verfahren, welche zum Schutz der Remote-Access-Technologie zum Einsatz kommen. In der Praxis heisst dies, dass die genutzten Übertragungsprotokolle, in der Regel geht es um IPSEC und TLS, zwar dieselben bleiben, aber die genutzten Ciphers und die Implementierung selbst von Zeit zu Zeit auf den neuesten Stand der Technik gehoben werden müssen(z. B. TLS 1.3 oder SHA2-Hashes). Da es sich meist um umsichtig entwickelte und weit verbreitete Standards handelt, bieten die Übertragungsprotokolle vergleichsweise wenig Angriffsfläche und werden, wenn doch, sehr zeitnahe von vielen Stakeholdern nachgebessert.

Vorgelagerte Firewall schützt Übertragungspunkt

Der Übergangspunkt sollte, noch vor allen technischen Details, so klein wie möglich gehalten werden, und das unvermeidbar zu Exponierende sollte bestmöglich gesichert werden. Damit ist gemeint, dass ausschliesslich die benötigte Schnittstelle dem Internet zugänglich gemacht werden sollte. Alle anderen Funktionen sind zu deaktivieren und durch eine vorgelagerte Firewall zu schützen. Damit wird die Angriffsfläche so klein wie möglich gehalten. Um diese nun kontinuierlich auf einem hohen Schutzniveau zu halten, muss der eingesetzte Reverse-Proxy, z. B. Citrix Netscaler regelmässig gewartet und gepatcht werden. Zusätzlich lohnt es sich, die IT-Fachpresse, insbesondere IT-Sicherheit, im Auge zu behalten, um schnellstmöglich von Sicherheitslücken zu erfahren.

Der Betrieb von Übergangspunkten ist eine nicht zu unterschätzende, technische Aufgabe und Herausforderung, bei welcher es sich lohnen kann, einen gemanagten Cloud-Service wie Leuchter CLOUD Secure Access einzusetzen, welcher redundant verfügbar und skalierbar ist und sicher betrieben wird.

Wir haben gesehen, dass Verbindungsweg und Übergangspunkt im Internet stark exponiert sind, aber auch, dass Massnahmen zentral implementiert werden können, um die Angriffsfläche zu reduzieren. Im nun folgenden und letzten Artikel beschäftigen wir uns mit der Arbeitsplatzumgebung selbst in «Remoteworkstations und ihre Tücken».