VPN (Virtual Private Network) ist aus vielen Netzwerken und Unternehmungen seit Jahren nicht mehr wegzudenken. Das Erweitern des Unternehmensnetzwerks über die Grenzen des eigenen Standortes hinaus gehört zu einem der vielen Ansprüche, die mithilfe eines VPN Tunnels gelöst werden können. Dabei gibt es zwei Ausprägungen, also VPN-Arten, die sich in ihrer Anwendung stark unterscheiden:

Was ist ein Site to Site VPN?

Dabei wird die Verbindung von einem Netzabschlussgerät (Bspw. Firewall oder Router) zu einem anderen Netzabschlussgerät (point to point) über das Internet hergestellt. So werden zwei oder mehrere Standorte miteinander verbunden. Die einzelnen Computer (Hosts) können dann über diesen Site to Site VPN Tunnel mit anderen Hosts oder ganzen Netzwerken an anderen Standorten kommunizieren. Für die Verschlüsselung und Authentifizierung hat sich bei Site to Site VPN Tunneln IPsec als Standard etabliert. Für die Authentifizierung können Passwörter und oder Zertifikate verwendet werden.

Was ist ein Client to Site (End to Site) VPN?

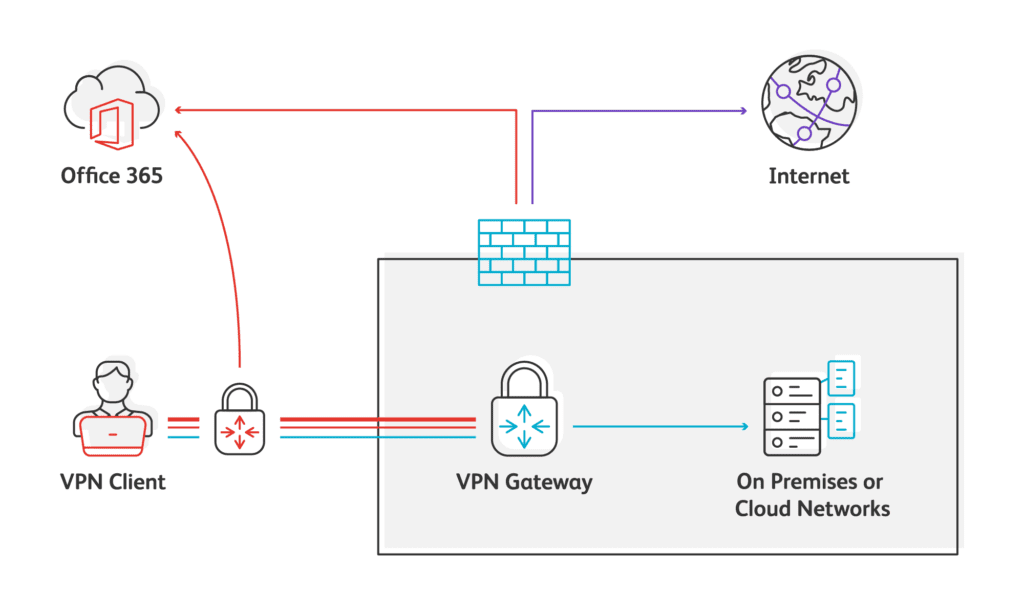

Beim Client to Site VPN wird die Verbindung von einem Client (Host) aus zu einem Netzabschlussgerät (Firewall, VPN Gateway, Router) oder einem VPN Server aufgebaut. Nach dem Verbindungsaufbau hat, im Gegensatz zum Site to Site VPN, nur der Host eine Verbindung zu dem Netzwerk hinter dem Netzabschlussgerät. Häufig werden Heimarbeitsplätze oder mobile Benutzer über diese Methode eingebunden. VPN Software setzt wiederum IPSec oder alternativ Transport Layer Security (TLS) für den Schutz des Tunnels ein.

Welche Eigenschaften sollte ein VPN erfüllen?

Für das Home Office & Remote Work ist der Client to Site VPN Tunnel deutlich interessanter, da keine zusätzliche Hardware benötigt wird. Die besonderen Herausforderungen einer nachhaltigen VPN Lösung ergeben sich aus folgenden Punkten:

Zuverlässigkeit

Viele Protokolle, die von VPN Lösungen verwendet werden, sind schon sehr alt und stammen aus einer Zeit ohne WLAN, mobile Daten und Roaming zwischen verschiedenen Technologien. Ein VPN muss, egal von wo, zu welcher Zeit, von welchem Gerät mit einer möglichst einheitlichen Benutzererfahrung funktionieren. Ein Verbindungsunterbruch darf für das Arbeiten keine weitreichenden Konsequenzen haben, es dürfen keine Daten verlorengehen und keine Applikationen abstürzen.

Sicherheit

Viele Unternehmensnetzwerke sind stark geschützt, um den Angriffsvektor möglichst gering zu halten. Technologien und organisatorische Massnahmen wie NAC (Network Access Control), Netzwerksegmentierung, Conditional Access, uvm. unterstützen die Unternehmung dabei. Dieser Sicherheitslevel muss auch auf dem mobilen Gerät jederzeit erfüllt sein. Computerzertifikate, Passwörter, Userzertifikate und MFA unterstützen den Schutz der Identität. Gepaart mit VPN Policies und einer Netzwerksegmentierung, welche VPN Verbindung miteinschliesst, kann ein einheitliches Level geboten werden.

Transparenz

Zum einen ist Transparenz für den Endbenutzer wichtig in dem er – egal von wo gearbeitet wird – dieselbe Benutzererfahrung hat. Natürlich kann sich der Anmeldevorgang unterscheiden, aber der Zugriff auf Applikationen oder Daten muss identisch sein. Zum anderen ist die Transparenz für die IT Abteilung wichtig und ermöglicht einen effizienten und adäquaten Support mit korrekten Rückschlüssen auf die jeweiligen Ursachen. Auch das Endpoint Management wird durch eine für den Benutzer möglichst unsichtbare Verbindung begünstigt und ermöglicht den IT Abteilungen Patchzyklen durchzusetzen und Software überall auf der Welt zu verteilen.

Flexibilität

User haben heute nicht mehr nur ein Notebook oder ein Tablet. Sie verwendet gleichzeitig ein Notebook, ein Tablet, ein Smartphone und vielleicht noch einen fixen Desktop zu Hause. Dabei soll nicht das Gerät vorgeben, welchen Tätigkeiten der Benutzer nachgehen kann, sondern der Benutzer entscheidet.

Geschwindigkeit

Die Leistung, mit der über eine VPN Verbindung gearbeitet werden kann, ist direkt von der Bandbreite und der Latenz zwischen dem Endgerät (Host) und dem VPN Gateway abhängig. Wenn keine optimale Anbindung besteht, liegt es an der VPN Lösung, die richtigen Entscheide zu treffen und wichtigen Datenverkehr zu priorisieren. Des Weiteren muss die Möglichkeit bestehen, gewisse Daten (anhand von Filtern) direkt zum Provider fliessen zu lassen oder diese immer durch die Firewall und den Content Filter am Hauptstandort zu validieren. Microsoft empfiehlt den Office 365 Traffic immer direkt zu Ihren Servern zu leiten.

Quelle: https://docs.microsoft.com/en-us/microsoft-365/enterprise/microsoft-365-vpn-split-tunnel