Blogbeitrag anhören

In der heutigen Zeit ist fast alles online verfügbar und weltweit abrufbar. Dementsprechend steigt auch das Schadenspotential, wenn Unbefugte sich beispielsweise Zugang auf ein fremdes E-Mail-Konto verschaffen können. Mit Azure Active Directory Identity Protection, PRTG und Microsoft Graph API lassen sich solche Vorkommnisse frühzeitig erkennen und Massnahmen können schnell ergriffen werden.

Die meisten Sicherheitsverletzungen kommen vor, wenn Angreifer Zugriff auf eine Umgebung erhalten, indem sie die Identität eines Benutzers stehlen. Solche Vorkommnisse bleiben oft unbemerkt bis etwas passiert und dann ist es in den meisten Fällen bereits zu spät. Im konkreten Fall eines E-Mail-Kontos fällt es überhaupt nicht auf, dass eine Drittperson ebenfalls Zugriff auf das Konto hat. Erst wenn Spam oder Phishing-Mails von der eigenen E-Mail-Adresse verschickt werden und man komische Rückmeldungen von den Empfängern erhält, wird man darauf aufmerksam.

Kompromittierte Identitäten sind nur schwer festzustellen

Die Erkennung von kompromittierten Identitäten ist keine einfache Aufgabe. Der Grat zwischen einer Sicherheitsverletzung und einem legitimen Zugriff ist meist schmal. Azure Active Directory Identity Protection setzt hier auf Machine Learning-Algorithmen und Heuristiken, um verdächtige Aktivitäten zu erkennen.

Verschiedene Risikoerkennungstypen

Aktuell kann Azure Active Directory Identity Protection die nachfolgenden sechs Sicherheitsverletzungen erkennen:

- Unmöglicher Ortswechsel: Zwei Anmeldungen eines Benutzers werden miteinander verglichen. Erfolgen diese von zwei weit entfernten Standorten, wird die Reisezeit berücksichtigt, die der Benutzer dafür hätte. Liegen die Anmeldungen zeitlich näher beieinander, kann davon ausgegangen werden, dass eine Drittperson Zugriff auf das Konto hat.

- Anmeldungen von unbekannten Standorten: Die Anmeldestandorte eines Benutzers werden gespeichert. Nach einer anfänglichen Lernphase weiss das System, von wo sich der Benutzer gewöhnlich anmeldet. Erfolgt nun eine Anmeldung von einem neuen, unbekannten Standort, wird die Risikoerkennung ausgelöst.

- Benutzer mit kompromittierten Anmeldeinformationen: Abgegriffene Anmeldedaten werden häufig weitergegeben oder verkauft. Einschlägige Seiten im Web oder Dark Web werden überwacht und Benutzername-Kennwort-Paare gesammelt und mit gültigen Anmeldedaten der Benutzer verglichen. Gibt es eine Übereinstimmung, wird eine Risikoerkennung ausgelöst.

- Anmeldungen von infizierten Geräten: Wenn eine Anmeldung von einem Gerät erfolgt, welches aktiv mit einem Botserver kommuniziert, wird eine Risikoerkennung ausgelöst.

- Anmeldungen von IP-Adressen mit verdächtigen Aktivitäten: Erfolgen mehrere fehlerhafte Anmeldungen (unterschiedliche Benutzerkonten) von der gleichen IP-Adresse innerhalb kurzer Zeit, wird eine Risikoerkennung ausgelöst.

- Anmeldungen von anonymen IP-Adressen: Erfolgen Anmeldungen von IP-Adressen, welche als anonyme Proxy-IP-Adressen identifiziert wurden, wird eine Risikoerkennung ausgelöst.

Die verschiedenen Szenarien werden durch Microsoft laufend erweitert und optimiert. Somit kann davon ausgegangen werden, dass hier in Zukunft noch einige dazukommen werden.

Komfortable Überwachung mit PRTG

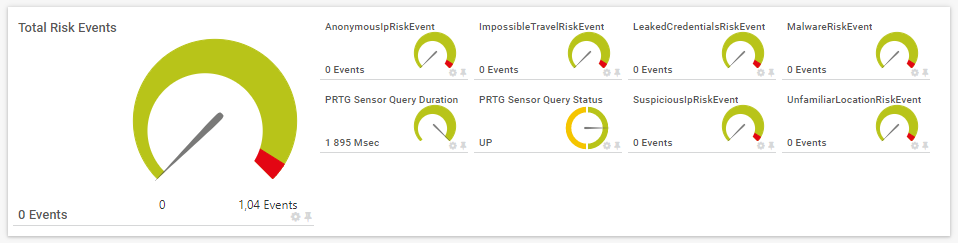

Mit unserem O365 Risk Detection Sensor lassen sich sämtliche Risikotypen komfortabel ins PRTG integrieren und somit zentral überwachen. Die Darstellung erfolgt übersichtlich anhand verschiedener Channels (je einer pro Risikotyp) und einem Haupt-Channel, welcher die totale Anzahl an Events darstellt:

Wenn keine Risiken erkannt wurden, erfolgt eine entsprechende Meldung:

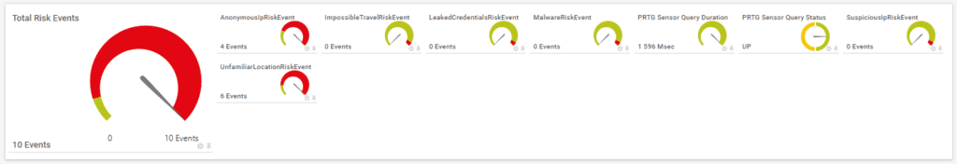

Falls etwas identifiziert wurde, ist bereits in der Meldung ersichtlich, um was es sich genau handelt. Die einzelnen Events werden in der Form (Risikotyp – UPN – Land – IP-Adresse) dargestellt:

![]()

Auch anhand der Channels lässt sich mit einem Blick ablesen, dass es aktuell vier Anmeldungen von anonymen IP-Adressen und sechs Anmeldungen von unbekannten Orten gibt:

Unberechtigter Zugriff fällt nun auf

Nochmals zurück zum konkreten Beispiel mit dem E-Mail-Account. Ein Angreifer hat sich die entsprechenden Zugangsdaten eines Benutzers verschafft und loggt sich nun mit diesen von seinem Standort aus ein. Der Login funktioniert und er wähnt sich auf der sicheren Seite. Ohne entsprechende Überwachung ist, wie am Anfang beschrieben, noch nichts Auffälliges passiert.

Mit der Überwachung werden nun mindestens zwei Events ausgelöst: Anmeldung von unbekannten Standorten und unmöglicher Ortswechsel (je nach Standort). PRTG alarmiert dementsprechend, Massnahmen können ergriffen und so hoffentlich Schlimmes nochmals abgewendet werden.

Technische Details

Ein wichtiger Bestandteil des Sensors ist die Ansteuerung der Microsoft Graph API. Diese dient als Datenquelle für alle Abfragen innerhalb dieses Sensors. Der gesamte Verkehr zwischen PRTG und der API ist zudem via TLS (HTTPS) verschlüsselt.

Die Authentifizierung gegenüber der API erfolgt via OAuth 2.0 mithilfe eines vorher definierten Schlüssels. Dafür wurde in Azure eine entsprechende Applikation konfiguriert und die minimal notwendigen Lese-Berechtigungen zugewiesen. Diese können sehr granular zugewiesen werden. Die Gültigkeit des Schlüssels kann zudem jederzeit zentral wiederrufen werden.

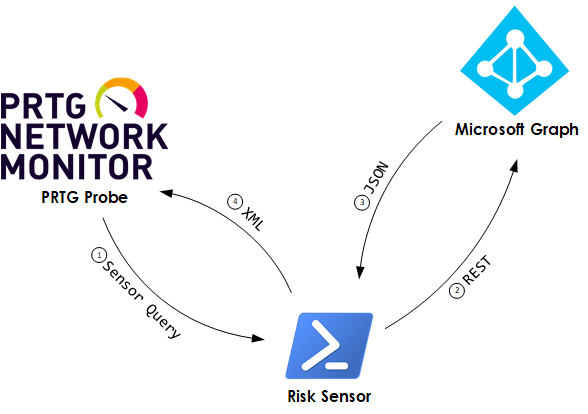

Eine Abfrage verläuft etwas vereinfacht folgendermassen:

- Die PRTG-Probe führt der Sensor im festgelegten Zeitintervall aus.

- Der Sensor fragt Microsoft Graph ab.

- Die Abfrage retourniert Daten im JSON-Format.

- Den Sensor bereitet die Daten entsprechend auf und gibt das Ergebnis als XML der Probe zurück.

Sämtliche sicherheitsrelevanten Informationen (Schlüssel, Access-Token usw.) werden auf der PRTG-Probe verschlüsselt als Secure String abgelegt und sind einzig für den PRTG-Service-Account auf der Remote Probe zugänglich.

Ausblick

Generell können alle Funktionen der Microsoft Graph API themenweise oder auch beliebig gebündelt und als Sensor im PRTG implementiert werden. Zukünftig werden wir Sensoren für die Überwachung von Microsoft Defender Advanced Threat Protection, Cloud App Security und Azure Advanced Threat Protection anbieten. Zudem werden alle Sensoren laufend aktualisiert und erweitert mit dem Ziel, eine möglichst umfangreiche Überwachung aus einem einzelnen zentralen Tool anbieten zu können.

Die Ressourcen der Graph API in diesem Sensor befinden sich zurzeit noch im Beta-Stadium und sind somit für den produktiven Einsatz noch nicht geeignet. Sie bieten jedoch eine gute Möglichkeit, um bereits jetzt zu testen, was zukünftig möglich sein wird. Für die Abfrage wird zukünftig zudem mindestens Azure AD Premium P1 notwendig sein.

Weitere Infos zum Thema Monitoring, PRTG und Leuchter CLOUD Monitoring

PRTG selber testen

Das PRTG Monitoring stellt eine kostenfreie Testversion für 30 Tage zur Verfügung.

Für Unterstützung und Beratung können Sie sich gerne bei mir oder Timo Herzog melden.