Blogbeitrag anhören

Das grösste Sicherheitsrisiko in einer Home Office Umgebung ist der Identitätsdiebstahl durch das Abfangen der Benutzer- und Zugangsdaten. Damit handelt sich also weniger um einen technischen Aspekt als um die menschliche Natur. Wo Menschen arbeiten, passieren Fehler. Diese alte Weisheit behält auch im Übergang zum digitalen Leben und Arbeiten ihre Berechtigung.

Hinweis: Dies ist ein Beitrag der Serie IT-Sicherheit und Home Office. Hier geht`s zum Anfang der Serie: Eine Situationsanalyse in Zeiten von Corona

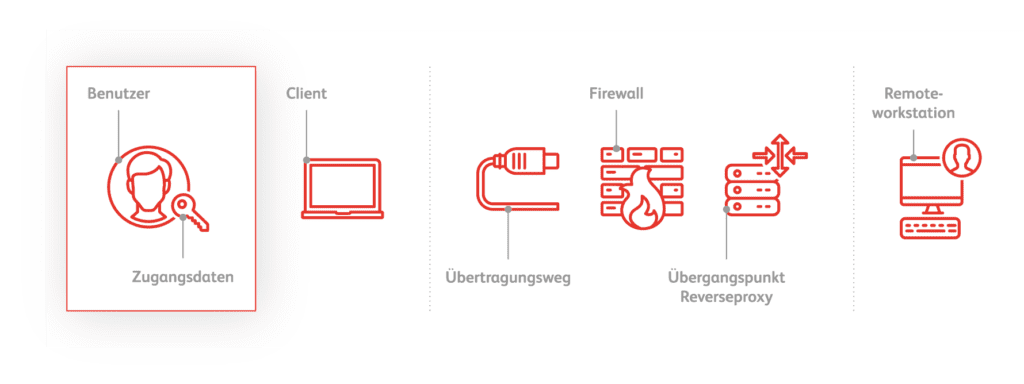

Gemäss unserer Aufteilung der Remote Work Infrastruktur betrachten wir in diesem Beitrag überwiegend den ersten Angriffspunkt, nämlich den Benutzer und seine Zugangsdaten. Diese Schwachstelle ist die Einzige, die wenige technische Kenntnisse und Fähigkeiten erfordert, um die hier entstehende Sicherheitslücke auszunutzen und so in ein Unternehmen einzubrechen.

Dennoch unterscheiden sich zwei grundlegende Wege, um eine Sicherheitslücke entstehen zu lassen: entweder eine Phishing-E-Mail oder der Identitätsdiebstahl.

Die Masche mit der E-Mail

Es ist doch einfach, schlicht nach Zugangsdaten zu fragen oder einen Vorgang zu erbitten, oder?

Was im ersten Moment paradox erscheint, wird seit Jahren, wenn nicht Jahrzenten, erfolgreich praktiziert. Vermeintliche Unternehmensleiter, CFOs oder andere bekannte Mitarbeitende erbitten per E-Mail, unter Angabe einer falschen Absenderadresse, bei der Buchhaltung, Geldbeträge auf Konten zu überweisen. Alternativ könnte sich auch der angebliche Helpdesk bei einem Mitarbeitenden per E-Mail mit der Bitte melden, aufgrund eines Hackerangriffs die Zugangsdaten auf einem eigens dafür eingerichteten Portal zurückzusetzten. Sie denken sich sicher bereits beim Lesen, dass diese E-Mails gefälscht sind und nur eines im Schilde führen: die Zugangsdaten abzugreifen. Auch wenn es für alle klar erscheint, im Alltag ist es noch immer nicht klar. An diversen Beispielen der IT-Geschichte zeigt sich, dass diese Flüchtigkeitsfehler auch versierten Fachleuten unterlaufen.

Wichtig zu verstehen ist, dass der Köder, also der Vorwand, die wichtigste Komponente für erfolgreiche Social Engineering Angriffe darstellt und gleichzeitig Unsicherheit bei Mitarbeitenden aufwirft. Was versteht man unter Social Engineering? Eine Person wird beeinflusst, eine Verhaltensweise hervorzurufen, die sie zur Preisgabe von vertraulichen Informationen bewegt. Mehr können Sie hier nachlesen: Social Engineering auf Wikipedia

Dieses Vorgehen macht Unternehmen stark anfällig für einen Angriff. Besonders in Zeiten von Corona haben Mitarbeitende ein Bedürfnis nach Informationen zu COVID-19 oder machen sich vielleicht Sorgen um ihren Arbeitsplatz. Angriffe über gefälschte Websites und Apps wie auch Aufforderungen mit dringlichem Tonfall von vermeintlichen Vorgesetzten zeigen sich aktuell als sehr wirkungsvoll.

Was können wir gegen Social Engineering tun?

Entscheidungsträger und IT-Verantwortliche sind gerade jetzt mehr denn je angehalten, Führungsstärke zu zeigen, Mitarbeitende zu sensibilisieren sowie klar und einfach zu kommunizieren. Regelmässige Instruktionen und Aufklärungsmassnahmen mit Beispielen über Anzeichen, die auf einen Betrug hindeuten, eignen sich dafür. Zudem sollte es im Unternehmen eine Anlaufstelle geben, bei der Mitarbeitende ungeniert Fragen stellen oder potentielle Probleme melden können. Wichtig ist aber auch zu berücksichtigen, dass subtile Attacken äusserst schwer zu erkennen sind und es weiterer technischer Massnahmen bedarf, um ein angemessenes Schutzniveau zu gewährleisten.

Andere Wege eine Identität zu stehlen

Eines der mit Abstand häufigsten Einfallstore ist schlicht, die Identität eines Benutzers zu missbrauchen, um damit auf eine Arbeitsumgebung zuzugreifen. Während das Kapern einer IT-Infrastruktur über Bitschiebereien in Sicherheitslücken relativ aufwendig ist, lässt sich ein ergatterter Remotezugang bequem nutzen, um Unternehmensdaten zu stehlen, Malware zu verteilen und Transaktionen auslösen zu lassen.

Wie werden Identitäten gestohlen?

Ein einzelnes Passwort lässt sich, besonders wenn es simpel ist, brechen. Viel häufiger kommt es allerdings vor, dass Kennwörter bei einem privat genutzten Dienst, wie z.B. Dropbox, Facebook o.ä. gestohlen werden. Hinzu kommt, dass der Einfachheit halber häufig dieselben Kennwörter für private und geschäftliche Zwecke genutzt werden. Obwohl es ein absolutes No-Go ist, kommt letzteres erstaunlich häufig vor.

Wie kann man dem Identitätsdiebstahl vorbeugen?

Gerade bei der Identifikation einer Identität, der «Authentisierung», lassen sich wirkungsvoll starke Massnahmen zum Schutz des Unternehmens implementieren. Zugangspunkte werden so gesichert, dass es nur möglich ist, sich einzuloggen, wenn man zeitgleich mehrere (meist zwei) Geheimnisse vorlegen kann. Eines davon sollte man WISSEN, in der Regel ein nur dem Benutzer bekanntes, komplexes Passwort. Das andere sollte man HABEN, das optimal nicht kopierbar ist und eine Zeitabhängigkeit sowie Einmaligkeit besitzt (OTP Token). Das genannte Schema wird allgemein als Mehrfaktor- oder Zweifaktorauthentisierung (auch als 2FA-Authentisierung) bezeichnet. Eine 2FA-Authentisierung kann beispielsweise mit dem Leuchter CLOUD Secure Access Service unter Einbezug von Azure MFA eingerichtet werden.

Wir haben gesehen, dass es starke Massnahmen gibt, die die Identität als solches schützen können. Im nächsten Beitrag beschäftigen wir uns mit der Endpoint-Security Plattform, auf welcher die Identität letztendlich zum Einsatz kommt.

Medienberichte zu Cyber-Angriffe aufgrund Social Engineering:

Heise-Studie: Kriminelle wollen nur Geld, Unternehmen stellen Daten selbst ins Feuer