Blogbeitrag anhören

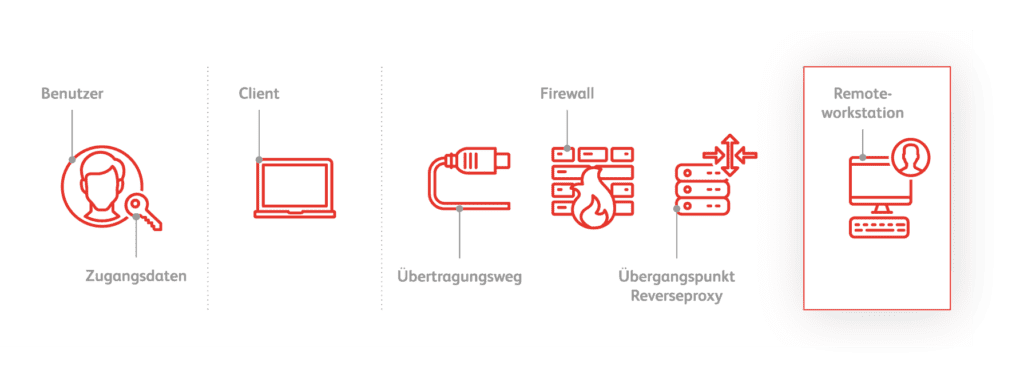

Im vorherigen Artikel haben wir über die Reduktion der Attacksurface an zentraler Stelle gesprochen. Nun starten wir ins letzte Thema, welches sich wieder stärker am Benutzer und seinem Werkzeug ausrichtet: der Remote Workstation, also der Arbeitsumgebung, die durch den Benutzer bedient wird.

Die Architektur der Remote-Infrastruktur

Wenn Remote Work im Sinne von «Verbinden auf eine Remote-Infrastruktur» zu verstehen ist, dann muss auch jener Infrastrukturteil in Bezug auf Sicherheit berücksichtigt werden. Remote-Infrastrukturen haben eine, für die Sicherheit ungünstige architektonische Eigenschaft: Auf ihr arbeiten mehrere Anwender und zwar gleichzeitig. Der vorangehende Satz ist Wort für Wort zu interpretieren: «Arbeiten» heisst, die Plattform in vollem Umfang zu nutzten, mit dem Internet zu kommunizieren, E-Mails zu senden und zu empfangen sowie Inhalte auszuführen. Die Arbeitsvorgänge der Benutzer bergen in der Regel das grösste Risiko, sich mit Malware zu infizieren. Fängt sich ein Benutzer eine Malware ein, befällt diese die Arbeitsplattform, welche auch von anderen Benutzern genutzt wird. «Mehrere Anwender» bedeutet auch deren Identitäten und damit etwas, was man «Sicherheitskontext» nennt. Dieser verbindet die Identität mit den Privilegien und Rechten. «Gleichzeitig» ist wörtlich zu nehmen und bedeutet im Endeffekt: Fängt sich ein Mitarbeitender aus dem Verkauf eine Malware ein, kann sich diese im ungünstigsten Fall den Sicherheitskontext eines IT-Bereichsleiters oder eines IT-System-Admins zu eigen machen und damit alles, was auch jenen Identitäten gehört. Bei den Möglichkeiten, welche heutige Arbeitsplattformen wie Windows bieten, ist auch die Möglichkeit beträchtlich, dass sich Benutzer durch ihre Tätigkeit mit Internetzugang etc. Malware einfangen. Die Härtung von Remoteworkstations ist also eine wichtige Komponente in der Sicherheitsarchitektur. Eine weitere Gefahr ist das Klumpenrisiko. Beim Ausfall der Workstations verlieren mehrere Handvoll Benutzer ihre Arbeitsplattform.

Wie sollte eine Remote-Umgebung aufgebaut sein?

Um eine sichere Remote-Umgebung betreiben zu können, sollten IT-Verantwortliche verschiedene Massnahmen treffen. Grundsatz ist aber jeweils folgender: Nur so viel, wie unbedingt nötig (egal von was), und dieses gut geschützt. Konkret bedeutet dies, die Remote-Umgebung ist wie eine unternehmensinterne Arbeitsstation zu betrachten. Sie ist nur für Arbeit gedacht und sollte keine weiteren Möglichkeiten bieten. Benutzer erhalten keine erweiterten Rechte und erhalten keine Möglichkeit Software zu installieren. Internetzugang und E-Mail werden nur wenn nötig angeboten. Sollte dies nötig sein, dann geschützt durch eine entsprechende Technologie. Im Fall des Internetzugangs könnten dies Fortigate UTM Services sein, welche Schutz vor Malware bieten. Für E-Mailverkehr empfiehlt sich eine Lösung, welche vor Spam, Phishing und Malware schützt wie z. B. Leuchter CLOUD Spamguard. Auf Remotedesktops sind alle benötigten Applikationen bereits installiert. Keine Benutzer sollten weitere Software ausführen können, insbesondere nicht, wenn Sie aus dem Internet heruntergeladen wird. Hier empfiehlt sich der Einsatz von Applocker. Insbesondere bei Remoteworkstations ist die Pflege des Patchstands von OS und eingesetztem Patchstand eminent wichtig , z. B. durch Leuchter CLOUD Windows Update und Leuchter CLOUD Softwareverteilung. Die Schutzbasis bildet in jedem Fall ein starker und aktueller Virenschutz wie Leuchter CLOUD Antivirus.