Blogbeitrag anhören

Nach einem fulminanten Börsenjahr 2019 und einer blühenden Konjunktur hätte wohl kaum jemand geglaubt, dass sich die Art des Zusammenarbeitens nach wenigen Tagen im Jahr 2020 global einschneidend verändern würde. Mit dem neuartigen Corona-Virus und der damit einhergehenden Erkrankung COVID-19 kam eine der bedrohlichsten und kurzfristigsten Herausforderungen, der sich die Wirtschaftsteilnehmer weltweit stellen mussten.

Für die IT-Sicherheit drehen sich damit gleich zwei Stellschrauben in eine ungünstige Richtung: Erstens mussten in sehr kurzer Zeit grossflächig technische Remote Work Ressourcen hochgefahren werden. Dies unter Zugzwang und in den seltensten Fällen begleitet von umfassender Planung, was das Auftreten von Sicherheitsrisiken in der Regel begünstigt. Zweitens entstand mit dem Coronavirus eine allgemeine soziale und wirtschaftliche Unsicherheit, in welcher sich Menschen zu orientieren versuchen. Das Bedürfnis an Informationen zur aktuellen Situation zu kommen, öffnet Hackern neue Türen, um an Daten zu gelangen oder Unternehmen zu schaden.

Beiträge zum Thema IT-Sicherheit & Home Office

In unserer Blogbeitragsreihe «Home Office und IT-Sicherheit» möchten wir Ihnen aufzeigen, welche Teile zu einer Remote Work Infrastruktur gehören, welche Risiken sich öffnen und wie Sie als Entscheidungsträger die Verantwortung für Ihre IT-Infrastruktur wahrnehmen können.

Die Blogbeitragsreihe umfasst dabei die folgenden sicherheitskritischen Themenbereiche, die wir detailliert betrachten:

- Situationsanalyse Home Office (in diesem Beitrag)

- Social Engineering und Identitätsdiebstahl

- Endpoint-Security

- Remoteverbindung und der Übergangspunkt

- Remoteworkstations und ihre Tücken

Situationsanalyse Homeoffice & Remote Work

Der verbreitete Begriff «Home Office» beschreibt in Bezug auf IT eine einfache Möglichkeit für Mitarbeitende, sich von Zuhause aus oder von woanders auf der Welt einzuloggen und wie gewohnt zu arbeiten. Dabei wird gerne vergessen, dass eine Remote Work Infrastruktur ein komplexes Zusammenspiel von verschiedenen menschlichen und technischen Faktoren ist, welche auf verschiedensten Ebenen Sicherheitsrisiken schaffen.

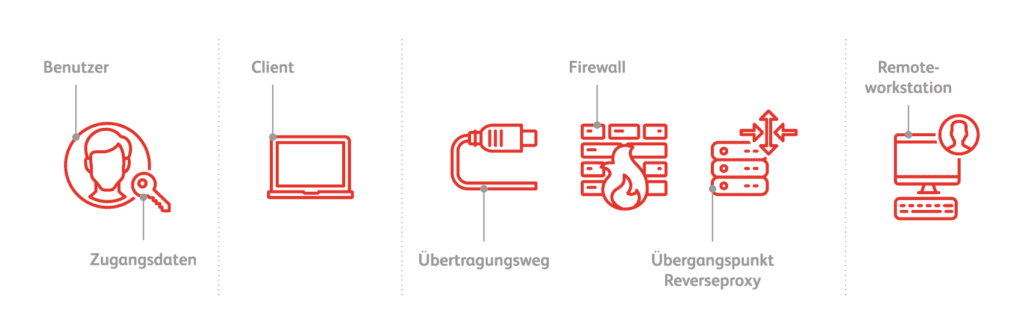

Um die Situation etwas differenzierter betrachten zu können, versuchen wir die Gesamtaufgabe in ihre Bestandteile zu zerlegen und betrachten die verschiedenen Komponenten getrennt: Beim Benutzer denken wir eher in sozialen und organisatorischen Vektoren wie Social Engineering. Die Zugangsdaten an sich bilden ein eigenes Thema. Beim Client und der Remoteworkstation sprechen wir über technische Massnahmen, welche schwergewichtig zum Typ «Arbeitsplatzhärtung» gehören. Beim Übertragungsweg und dem Überganspunkt beschäftigen uns Sicherheitslücken im Sinne von 0-Days (Zero-day) und Kryptographie.

Die thematische Unterteilung lässt sich grob so abbilden:

Wichtig zu verstehen ist, dass jedes Gebiet angemessen adressiert und behandelt werden muss. Wie bei den Gliedern einer Kette reicht ein schwaches Glied, um die Kette zum Reissen zu bringen.

Im folgenden Blogbeitrag der Serie starten wir also auf der Benutzerseite mit dem Identitätsdiebstahl mit und ohne «Social Engineering». Falls Sie Fragen zum Thema Home Office & IT-Sicherheit haben, hinterlassen Sie uns doch bitte einen Kommentar.

Für eine möglichst sichere Remote Work und Home Office Umgebung in Ihrem KMU und für Ihre Mitarbeitenden, sorgt unser neuer Cloud Service „Microsoft Defender ATP“. Hier erfahren Sie mehr: