Blogbeitrag anhören

Die Anzahl an Cyberattacken auf Unternehmen nimmt weiterhin zu und schlimmer noch: Die Art der Angriffe wird immer intelligenter und effektiver. Eine der aktuell verbreitetsten und gefährlichsten Cyberattacken ist Ransomware. Hierbei werden meist durch Phishing (beispielsweise gefälschte E-Mails) Mitarbeitende dazu verleitet, ohne ihr Wissen Schadsoftware in Form von manipulierten Dokumenten auszuführen. Ist die Schadsoftware erst einmal aktiv, werden im Hintergrund ohne das Wissen des Mitarbeitenden Informationen verschlüsselt, dass sich diese nicht mehr verwenden lassen. Damit Unternehmen nicht einfach die Daten durch ein Back-up wiederherstellen können, werden die Back-ups oft Tage oder Wochen bevor der Befall durch Ransomware auffällt, bereits kompromittiert, dass diese nicht mehr verwendbar sind. Anschliessend erfolgt die Erpressung. Erst wenn das kompromittierte Unternehmen eine hohe Lösegeldsumme bezahlt, versprechen die Angreifer die Daten wieder zu entschlüsseln. Das Perfide daran – diese Lösegeldsumme ist häufig so gewählt, dass das Bezahlen dieser günstiger erscheint als eine komplette Wiederherstellung der Firmenumgebung.

Wie gefährlich ist Ransomware?

Laut dem Bitkom Lagebericht IT-Sicherheit 2021 sind die Schäden durch Ransomware seit 2019 um 358 Prozent gestiegen. In der Zerto/IDC Studie «The State of Data Protection and Disaster Recovery Readiness: 2021» stellte man fest, dass 43 Prozent der Unternehmen nach einem Ransomware-Angriff nicht mehr in der Lage waren, die Daten wiederherzustellen. Wer jetzt der Meinung ist, als letzte Möglichkeit bestünde noch die Chance, die Lösegeldsumme zu zahlen und so seine Daten wiederzubekommen, der irrt. Zwar erhalten 96 Prozent der Unternehmen ihre Daten zurück (Sophos: The State of Ransomware 2021), aber nur 65 Prozent der Daten liessen sich wiederherstellen. Der Rest war für immer verloren.

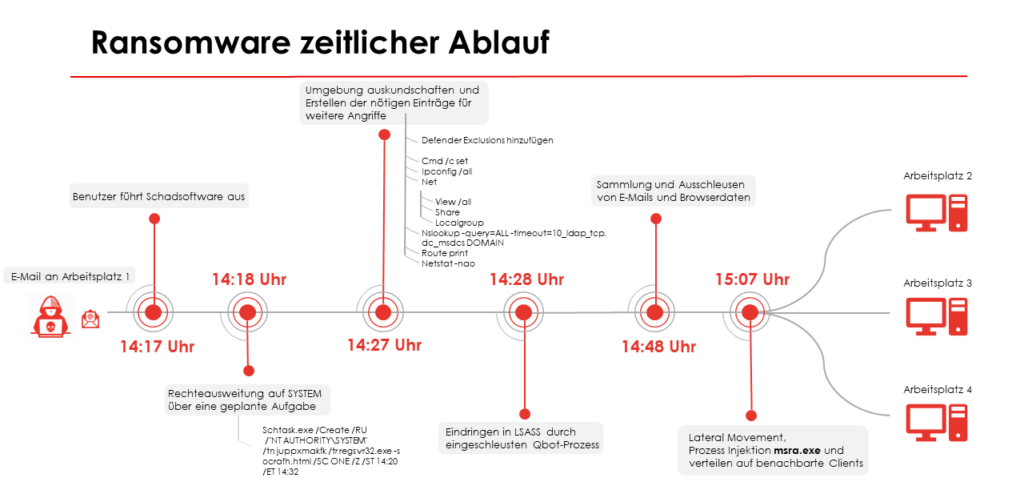

Was passiert genau bei einem IT-Sicherheitsvorfall?

Nehmen wir mal an, dass eine Kollegin oder ein Kollege eine Phishing-E-Mail erhalten hat, die dazu dient, Ransomware oder sonstige Schadsoftware in das Unternehmensnetzwerk zu schleusen.

Der Sicherheitsvorfall

14:17 Uhr – Unsere Kollegin oder unser Kollege erhält eine gefälschte E-Mail von einem tatsächlichen Kunden, dass eine Lieferung fehlerhaft oder unvollständig sei. Die E-Mail-Signatur ist kopiert, auch Name und Unternehmensanschrift stimmen – vermutlich wurden diese bei einem vorherigen Cyberangriff gesammelt. Selbst die integrierten Links führen korrekt zur Unternehmensseite des Partners. Meist werden vermeintliche Anhänge in Form von DOCs, PDFs oder XLS mitgeschickt, die die Schadsoftware enthalten. Manchmal ist es ein Link zum Herunterladen der Dokumente, der die Schadsoftware lädt.

Unsere Kollegin bzw. unser Kollege denkt sich nichts dabei, da alles korrekt aussieht, und klickt auf den beigefügten Link. Entweder erhält die Person nun ein gefälschtes Dokument oder eine Nachricht, die den Benutzer auffordert, gefährliche Makros zu aktivieren. Diese Meldungen sind häufig sehr professionell und überzeugend gestaltet.

14:18 Uhr – Kurz darauf ernennt sich die Schadsoftware – z. B. Qbot, eine sehr weit verbreitete Malware – durch Ausnutzung einer Sicherheitslücke selbst zum System und erteilt sich weitreichende Zugriffsrechte.

14:27 Uhr – Im nächsten Schritt erkundet die Schadsoftware das Unternehmensnetzwerk, um interessante Angriffsziele zu identifizieren.

14:28 Uhr – Nun greift die Schadsoftware auf den lokalen Sicherheits-Authentifizierungsserver (LSASS) zu und kopiert Anmeldedaten aus dem Speicher.

14:48 Uhr – Nur rund 30 Minuten nach dem Öffnen der E-Mail sammelt die Schadsoftware bereits persönliche sowie vertrauliche Daten und versendet sie. Darüber hinaus ist der Angreifer in der Lage, weitere Malware nachzuladen und Dateien zu verschlüsseln (Ransomware).

15:07 Uhr – Die Software ist nun in bestimmte Komponenten von Windows (in diesem Fall msra.exe) eingedrungen. Nach wenigen Minuten werden bereits Suchbefehle mit Microsoft Dienstprogrammen ausgeführt. Etwa 50 Minuten nach der Infektion wird die Schadsoftware auf benachbarte Workstations und Clients kopiert, die anschliessend durch die ferngesteuerte Erstellung eines Dienstes ausgeführt wird. Als erstes wird jedoch versucht wichtige Back-ups zu zerstören damit man später genötigt werden kann Lösegeld zu zahlen.

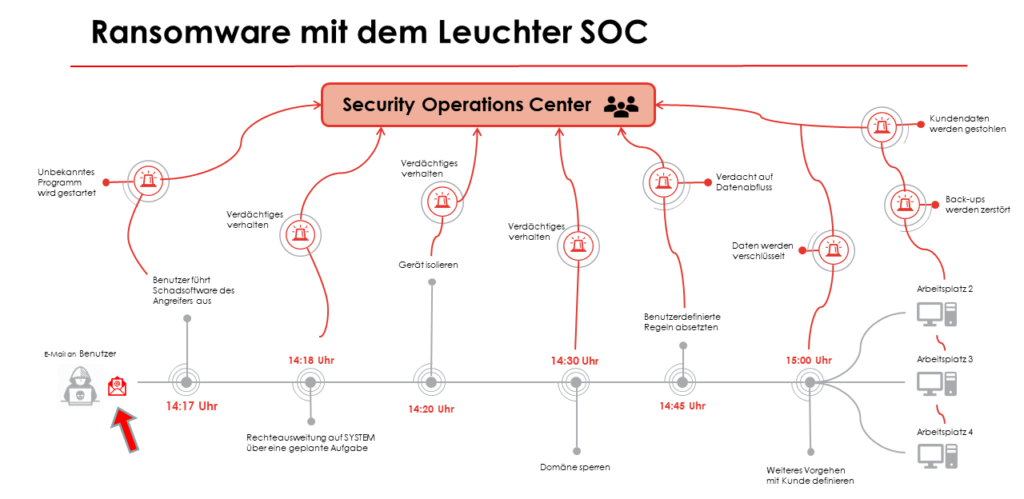

So wird ein IT-Sicherheitsvorfall gestoppt

Wir haben gesehen, wie wenig Zeit die Schadsoftware benötigt, um ein System zu befallen und sich zu vervielfachen. Nun erfahren Sie, wie sich der Sicherheitsvorfall mittels eines Security Operations Center (SOC) rechtzeitig eindämmen und verhindern lässt.

Der Sicherheitsvorfall mit einem SOC

14:17 Uhr – Unsere Kollegin oder unser Kollege erhält eine gefälschte E-Mail und lädt aus Versehen die Schadsoftware auf den Computer.

14:18 Uhr – Kurz darauf ernennt sich die Schadsoftware durch Ausnutzung einer Sicherheitslücke selbst zum System und erteilt sich weitreichende Zugriffsrechte. Der Microsoft Defender for Endpoint erkennt dieses verdächtige Verhalten und meldet es an das Security Operations Center (SOC).

14:20 Uhr – Noch bevor die Schadsoftware das Unternehmensnetzwerk weiter erkunden kann, wird der befallene Computer isoliert.

14:30 Uhr – Die Domäne der Schadsoftware wird durch einen Security-Analysten gesperrt.

14:45 Uhr – Der Security-Analyst erstellt nun spezifische Überwachungsregeln für den Vorfall.

15:00 Uhr – Das weitere Vorgehen wird mit dem Kunden bzw. dessen IT-Abteilung besprochen. Falls erforderlich, erhält der Kunde eine Empfehlung, wie solche Angriffe zukünftig im Vorfeld verhindert werden können. Die Konfiguration der Antispamlösung wird geprüft und ein zusätzlicher Schutz aktiviert. Dieser verhindert künftig, dass E-Mails nicht direkt zugestellt werden, stattdessen vorher durch einen statistischen Spamfilter und heuristische Analysen geprüft werden.

Wie funktioniert ein Security Operations Center (SOC)?

Ein Security Operations Center ist praktisch die Kommandozentrale Ihrer IT-Sicherheit. Das SOC wird dabei rund um die Uhr bei Ihrem IT-Partner betrieben und durch erfahrene IT-Sicherheitsexperten kontinuierlich überwacht, analysiert und ausgewertet. Sollte sich eine Störung oder ein Sicherheitsvorfall ereignen, wird die Schadsoftware sofort isoliert und Ihr Unternehmen benachrichtigt.

Die Vorteile des Leuchter IT Cyber Security Operations Center:

- Monitoring Ihrer IT-Infrastruktur rund um die Uhr

- 24/7 Support (First- und Second-Level-Support)

- Rechtzeitiges Erkennen und Beseitigen von Malware

- Regelmässige Security Audits mit Empfehlungen aus der Praxis

- IT-Security-Beratungen zu bekannten Sicherheitslücken

- Vulnerabilitymanagement

Das Beste: Mehr als 1’700 Endpunkte werden bereits durch unser SOC geschützt. Dank der gewonnenen Erkenntnisse während des Erkennungs- und Präventionsprozesses wird die IT Security sogar kontinuierlich verbessert. Dadurch können zukünftige Cyberattacken noch schneller gestoppt und beseitigt werden.

Mehr zum Thema IT Cyber Security Operations Center (SOC)