Die Zeiten, in denen Phishing-Mails leicht zu erkennen waren, liegen schon einige Jahre zurück. Damals galten diese E-Mails als durchschaubar und man konnte sich vor den meisten Angriffen schützen. Doch die Zeiten haben sich grundlegend geändert. Heute werden Phishing-Mails immer professioneller und sind zum Teil nur schwer von echten Mails zu unterscheiden. Daher ist es wichtig, sich mit den aktuellen Phishing-Methoden vertraut zu machen.

In diesem Blogbeitrag möchten wir Ihnen zeigen, wie Sie moderne Phishing-Tricks erkennen und sich und Ihr Unternehmen erfolgreich vor diesen gefährlichen Angriffen schützen kann. Aber auch wenn Sie bereits in die Falle getappt sind, ist es noch nicht zu spät. Wir geben Ihnen wertvolle Tipps, wie Sie richtig zu reagieren, um den möglichen Schaden zu minimieren.

Wie erkennen Sie ein "modernes" Phishing Mail?

Phishing-Mails von unbekannten Absendern mit kryptischen Mailadressen sind heute eher selten. Die Mailadressen sind so präpariert, dass der Anzeigename einen mehr oder weniger legitimen Absender darstellt. Auch Rechtschreibefehler gehören leider nicht mehr zum Standard. Dennoch gibt es einige Merkmale, die nach wie vor gültig sind. Diese werden nachfolgend anhand einer realen Phishing-Mail aufgezeigt.

Dringlichkeit und Aufforderung zum Handeln

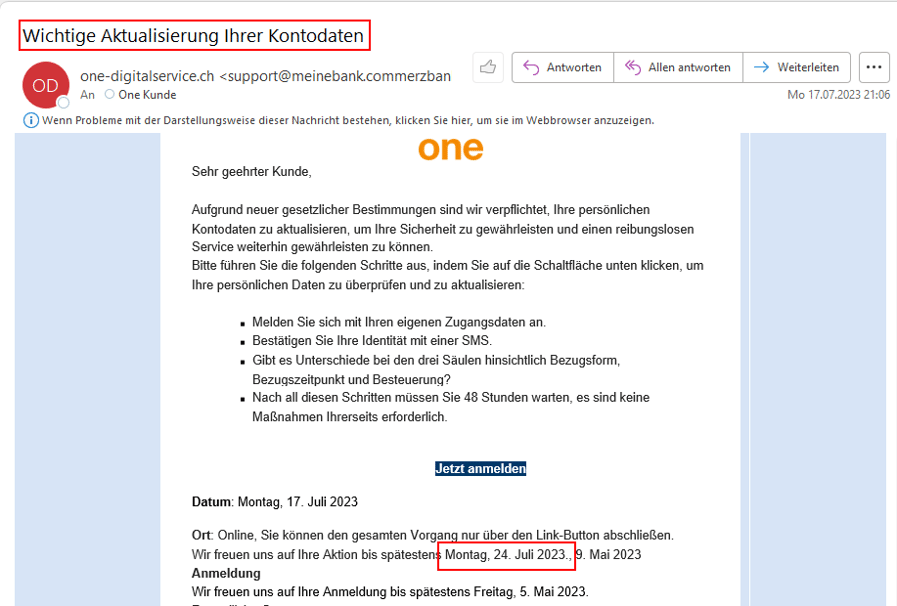

Meist wird die E-Mail bereits mit der Priorität "hoch" versendet. Der Benutzer wird aufgefordert, bestenfalls sofort zu handeln, meist werden enge Fristen gesetzt oder es wird mit Konsequenzen bei Nichthandeln gedroht. Durch den künstlich erzeugten Zeitdruck hat der Nutzer weniger Zeit, über die Konsequenzen seines Handelns nachzudenken. Die in diesen E-Mails erzeugte Dringlichkeit soll das menschliche Gehirn in einen Zustand der Stressreaktion versetzen.

Im nachfolgenden Beispiel von einem Viseca One Phishing Mail, soll der Benutzer seine Kontodaten aufgrund gesetzlichen Bestimmungen aktualisieren.

Verdächtige Links oder QR-Codes

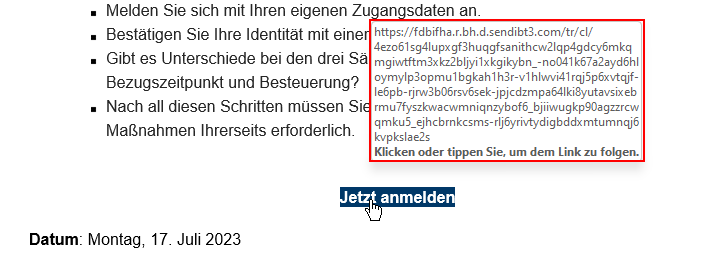

Das Ziel einer Phishing-Mail ist es immer, den Benutzer auf eine gefälschte Seite zu locken, damit er Informationen über sich preisgibt. Im Beispiel unten ist leicht zu erkennen, dass der Link nicht auf die offizielle Seite des Kreditkartenanbieters Viseca One führt.

Oft wird eine Domain leicht verändert, um es dem Benutzer schwerer zu machen, sie zu erkennen. So wird aus einem grossen I plötzlich ein kleines L, es werden Buchstaben in der Domain weggelassen oder die Toplevel Domain (z.B. .ch) wird geändert, wie unten zu sehen ist:

- Microsoft.com wird zu Microsolt.tech

- Raiffeisen.ch wird zu Raifeisen.ch

- LinkedIn.com wird zu Linkedln.com

Teilweise sind die Links auch in QR-Codes versteckt. Der Nutzer wird aufgefordert, diese mit seinem Smartphone einzuscannen. In diesem Fall ist es für den User noch schwieriger, den Betrug zu erkennen.

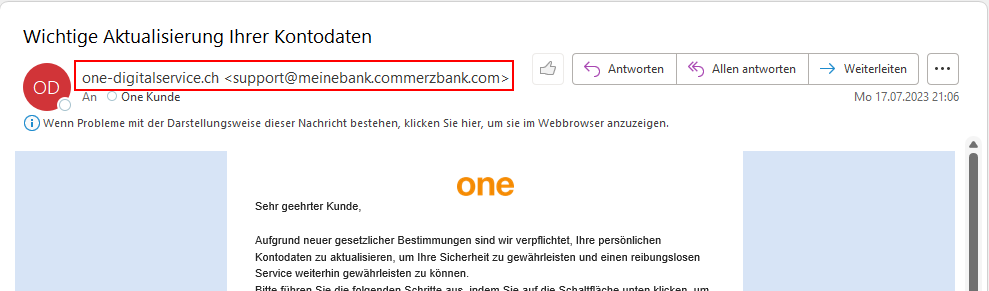

Falscher Anzeigename

Der Anzeigename der E-Mailadresse und die effektive E-Mail Adresse sollten immer beachtet werden. Der Anzeigename bei unserem Beispielmail wäre grundsätzlich legitim, dennoch ist es unwahrscheinlich, dass die E-Mail mit der Domäne "@meinebank.commerzbank.com" tatsächlich zur Unternehmung Viseca One gehört.

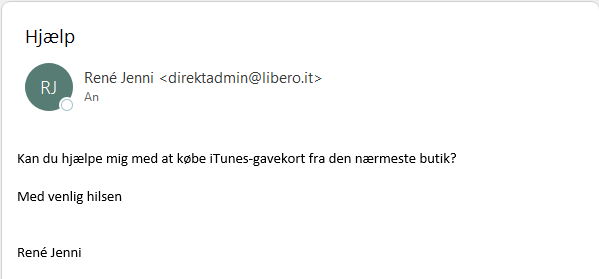

Besondere Vorsicht ist geboten, wenn es um den sogenannten CEO-Fraud geht. Dabei versuchen Betrüger, sich als Führungskräfte auszugeben, indem sie häufig den Anzeigenamen so manipulieren, dass die Nachricht den Anschein erweckt, sie stamme tatsächlich von der betreffenden Führungsperson. Hier ist ein Beispiel, wie eine Nachricht vermeintlich von René Jenni, dem CEO der Leuchter IT Infrastructure AG, aussehen könnte:

Natürlich konnte hier schnell festgestellt werden, dass René Jenni diese dänische Nachricht nicht selbst geschickt hat, dennoch zeigt das Beispiel, wie ein CEO Fraud in der realen Welt ausschaut.

Kein oder wenig Bezug auf Ihre Tätigkeit oder Unternehmen

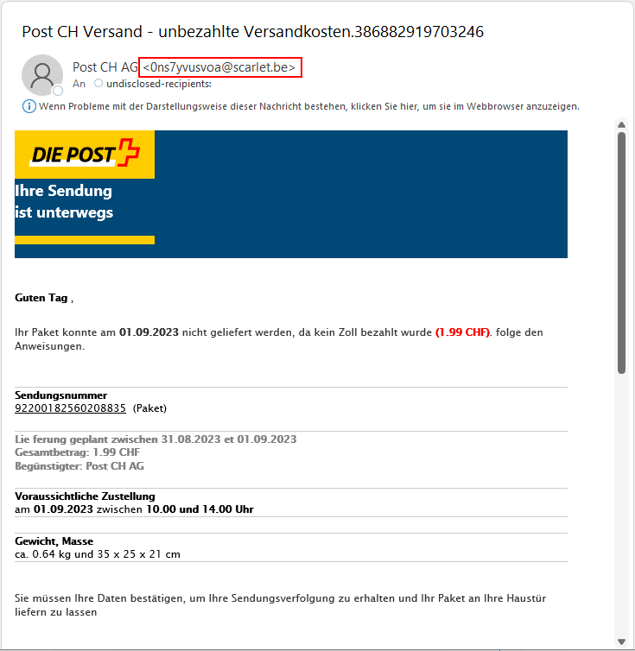

Meistens werden diese E-Mails an möglichst viele Nutzer verschickt, in der Hoffnung, dass jemand darauf klickt. Deshalb haben sie in den meisten Fällen keinen direkten Bezug zu Ihrer Tätigkeit oder Ihrem Unternehmen. Wenn Sie zum Beispiel die Dienstleistungen von Viseca One nicht nutzen, handelt es sich mit grosser Wahrscheinlichkeit um Spam. Schwieriger wird es, wenn Spam-Mails von einem bekannten Anbieter im Umlauf sind, wie z.B. von der Post, die seit Jahren (vermutlich erfolgreich) im Umlauf sind. Überprüfen Sie in diesem Fall die oben genannten Merkmale und melden Sie sich im Zweifelsfall direkt bei der Post-Website an, ohne über die Links in der Mail zu gehen. Falls Sie schon länger keine gefälschte E-Mail von der Post erhalten haben, hier eine Erinnerung, wie diese Ausschauen:

So gehen Sie vor, wenn Sie Spam erkennen oder sogar darauf hereingefallen sind

Eine schlechte Fehlerkultur in vielen Unternehmen führt oft dazu, dass Mitarbeitende nicht melden, wenn Spam angeklickt oder gar das Passwort eingegeben wurde. Das ist das Schlimmste. Solche Vorfälle sollten immer gemeldet werden, denn jeder kann einmal hereinfallen, im stressigen Alltag ist niemand dagegen gewappnet, auch die Spezialisten nicht. Die IT-Abteilung hat mehrere Möglichkeiten, bei einem Phishing Versuch zu handeln. Bei uns im Leuchter IT Cyber Security Operations Center (SOC) werden zum Beispiel die Domains von Phishing-Absendern über alle unsere SOC-Clients geblockt, so dass eine Schwarmintelligenz entsteht. Zusätzlich wird geprüft, wer die Mail erhalten hat und bei den Empfängern werden die Logfiles noch einmal genau kontrolliert, um auszuschliessen, dass ein Angriff erfolgreich war.

Wenn Sie privat eine Spam-Mail erhalten haben, können Sie das auf der Website vom dem Nationalen Zentrum für Cybersicherheit NZCS des Bundes melden. Falls Sie das Passwort angegeben haben, sollten Sie dieses in jedem Fall sofort ändern.

Welche Ziele verfolgen Betrüger?

Die Ziele sind je nach Opfer oder Angriff unterschiedlich. Bei einem Angriff, bei dem die Person das Passwort angeben muss, wird entweder versucht, noch mehr Phishing zu verbreiten und so legitimer zu erscheinen, da das Phishing von einer "bekannten" Person stammt. Das Passwort kann auch verwendet werden, um E-Mails abzufangen und Informationen im Darknet zu verkaufen. Je nach Passwort kann es auch verwendet werden, um auf Firmennetzwerke zuzugreifen und einen Angriff zu starten.

Häufig wird auch versucht, an Finanzinformationen zu gelangen, um diese für weitere Transaktionen zu verwenden. Die Gründe und Ziele von Phishing sind unterschiedlich, aber in einem sind sie alle gleich: Das Ziel ist es, den Benutzer zu täuschen und zu betrügen.

Was können Unternehmung dagegen machen?

Heutzutage ist eine Multi-Faktor-Authentifizierung in Unternehmungen State-of-the-art. Zusätzlich können sich Unternehmungen gegen Angriffe schützen, indem Sie Awareness Kampagnen durchführen. Eine gute Awareness Kampagne beinhaltet neben Schulungen auch Angriffsversuche und Informationen für die Benutzer. Auch wir bieten innerhalb von unseren Leuchter IT Cyber Security Awareness Training Schulungskampagnen, Angriffsimulationen und Informationen für die Benutzer an, um unsere Kunden auf dem neusten Stand zu halten.

Für einen optimalen Schutz gegen Cyberattacken ist es auch empfehlenswert auf einen Security Operations Center (SOC) zu setzen. Ein Security Operations Center (SOC) ist eine spezialisierte Abteilung, deren Hauptaufgabe darin besteht, die Sicherheit von der IT-Infrastruktur zu überwachen, zu analysieren und sicherzustellen.

.png?width=100&name=Maria-Hunger-220%20(1).png)