Blogbeitrag anhören

Die Digitalisierung der Gesellschaft verändert nicht nur unser gesellschaftliches Zusammenleben, sondern auch die Formen des Zusammenarbeitens. Statt sich nur vom Büro aus einzuloggen, erledigen wir das mal schnell von zu Hause aus, prüfen Emails mit dem Smartphone oder studieren am Airport das Protokoll der letzten GL-Sitzung. Das Video-Assessment zur Erstauswahl ist mittlerweile fester Bestandteil der HR-Recruiting-Prozesse, genauso wie eine Screensharing-Session, um mit einem Kollegen gemeinsam eine Problemstellung zu analysieren. Rechnen Sie dabei mit Gefahren?

Komplexität schafft Schwachstellen

Ein Sprichwort sagt: «Auch Schwieriges erscheint leicht, wenn man es kann». Die Aussage trifft auch auf die technischen Lösungen zu, welche unsere modernen Arbeitsformen so stark prägen. Hinter einem «einfachen» Online-Meeting steckt das Zusammenspiel von verschiedenen Servern, Protokollen und Providern. Was so einfach erscheint, birgt eine erhebliche Komplexität und ermöglicht im besten Fall eine Effizienz- und Ertragssteigerung. Aber es bietet immer auch Angriffsfläche für Angreifer, Malware etc. Während früher ein «Firmencomputer» ausschliesslich im Firmenumfeld zur Arbeit genutzt wurde, sind Notebooks heute ständige Begleiter, welche auf die eigenen Bedürfnisse personalisiert sind. Dabei exponieren wir uns gegenüber der Aussenwelt, z. B. im Public-WLAN am Airport oder auch durch Remote-Login per Citrix oder Webmail.

Wieviel und welchen Schutz brauche ich?

So gross wie die Möglichkeiten zu Exposition, so gross ist auch die Fülle von Massnahmen, um sich gegen Angreifer zu schützen. Von technischen Themen wie Malware-Scannern und 802.1x, über Organisatorisches wie Berechtigungs- und Zonenkonzepte bis hin zum physischen Zugriffsschutz und Sicherheitsprozessen. Die Möglichkeiten sind umfassend. Die Kardinaltugend der IT-Verantwortlichen wird nun sein, zu erkennen, welches Risikoprofil das eigene Unternehmen hat und welche Massnahmen am meisten Mehrwert darstellen. Die Schwierigkeit dabei ist, eine umfassende und vollständige Sicht der Bedrohungssituation zu adressieren und gleichzeitig die langfristige Wirtschaftlichkeit der Massnahmen zu sichern. Was nutzen beispielsweise kostspielige Einrichtungen zum Erkennen von ATPs, wenn Benutzer mit Administratorrechten arbeiten und die Netzwerkanschlüsse in öffentlichen Bereichen frei zugänglich sind? Wichtig ist es, in jedem Bereich angemessen in einen Grundschutz zu investieren und an exponierten Stellen erweiterte Massnahmen zu treffen.

Nachvollziehbares Risikomanagement

Auf Management-Ebene stellt sich aufgrund der digitalen Transformation vor allem die Herausforderung des umfassenden Risikomanagements. Es ergeben sich folgende Fragen:

- Wurden die richtigen Massnahmen eingeleitet und wurden diese adäquat adressiert?

- Wenn ja, wurden die Risiken wie erwartet reduziert?

- Waren die Massnahmen wirksam?

- Was müsste verbessert werden, um Risiken weiter zu reduzieren und hat sich in der Zwischenzeit allenfalls etwas am Risikoprofil geändert?

Der beschriebene PDCA-Zyklus wird im klassischen Riskmanagement periodisch durchlaufen, wobei die Kadenz stark durch die Grössenordnungen des Unternehmens-IKS (Internes Kontrollsystem) geprägt sind. Das bedeutet monatlich kleinere Kontrollen in grösseren Abständen durch Audits oder die Revision, eine grundsätzliche Analyse. Während dies auf der strategischen Ebene der Unternehmensführung sicher als sinnvoll erachtet werden kann, entspricht es nicht dem IT-Betrieb, der stark durch seinen operativen Charakter geprägt ist. Das Set aus KPIs kann unter Umständen umfangreich sein und deren Abfrage, zum Bespiel auf Client-Level, sehr aufwändig. Kommt noch die historische Nachvollziehbarkeit in verständlicher Form dazu, wird die Herausforderung entsprechend grösser.

IT-Sicherheit mit Leuchter

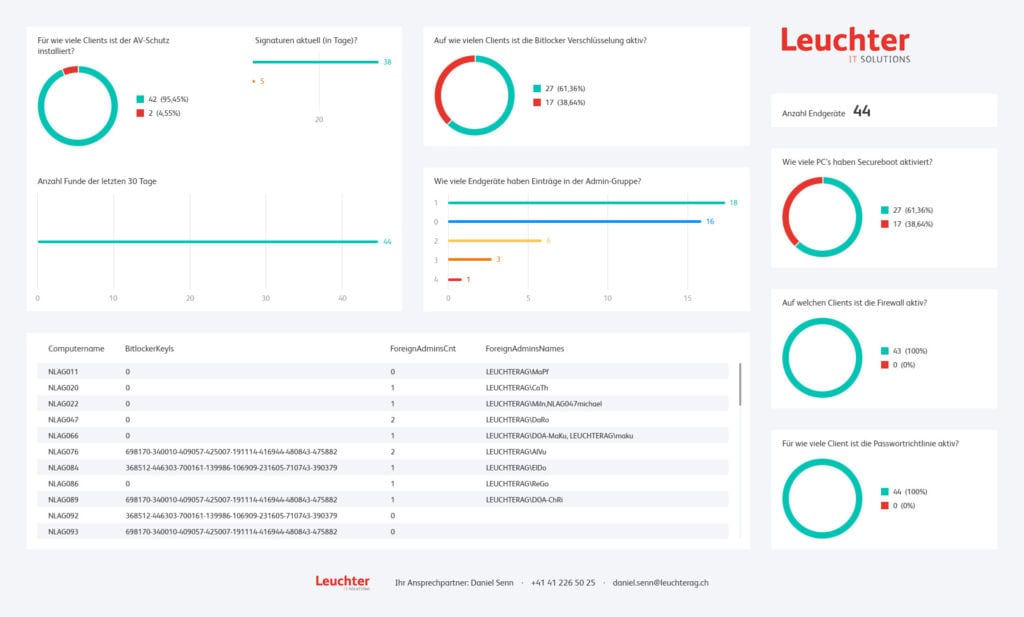

Die verschiedenen Massnahmen zum Schutz erfordern ein durchdachtes Anwendungskonzept und sind teilweise aufwändig in der Umsetzung. Nebstdem gestaltet sich die Überwachung der Schutzmassnahmen auf Endgeräten schwierig, da diese nicht im direkten Zugriff der IT-Administration stehen, sondern beim Benutzer vor Ort oder unterwegs genutzt werden.

Wir von Leuchter können Ihnen die Management-Entscheidungen nicht abnehmen. Aber wir können Ihnen eine Übersicht zur Verfügung zu stellen, die Ihnen auf einen Blick und zu jeder Zeit das Gefahrenpotential aufzeigt. Weiterhin bieten wir Ihnen einen Service, der die Sicherheit nach Ihren spezifischen Bedürfnissen gewährleistet.

Der Leuchter IT Security Management Service stellt durch verschiedene, gut orchestrierte Massnahmen den Schutz auf Infrastruktur-Komponenten wie auch Endgeräten aus einer Hand sicher. Je nach Schutzbedürfnis bieten Massnahmen aus den Paketen «Basic», «Intermediate» und «Advanced» jedem Kunden das richtige Mass an Sicherheit und Wirtschaftlichkeit.