Blogbeitrag anhören

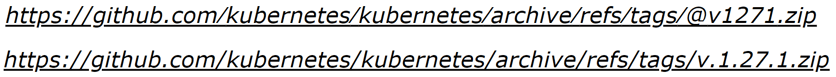

Können Sie schnell erkennen, welche der folgenden URLs legitim ist und welche ein bösartiger Phishing-Versuch ist?

In dieser Woche hat Google eine neue TLD (Top-Level-Domain) namens .zip eingeführt. Das bedeutet, dass Sie nun eine .zip-Domain erwerben können, ähnlich wie eine .com- oder .org-Domain, und das zu einem vergleichsweise geringen Preis. Die Security Community hat jedoch sofort Bedenken bezüglich der potenziellen Gefahren dieser TLD geäussert. In diesem kurzen Artikel werden wir erklären, wie ein Angreifer diese TLD in Verbindung mit dem @-Operator und dem Unicode-Zeichen ∕ (U+2215) nutzen kann, um eine äusserst überzeugende Phishing-Attacke durchzuführen.

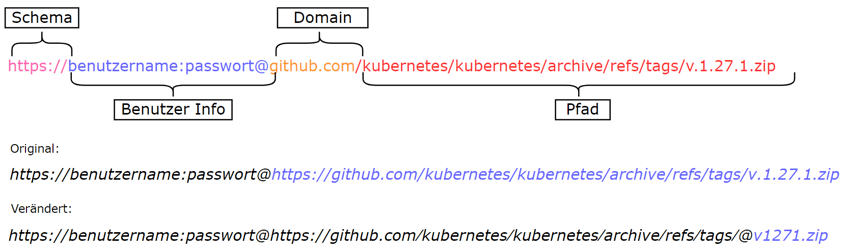

Normalerweise behandeln moderne Browser wie Chrome, Safari und Edge alles zwischen dem Schema https:// und dem @-Operator als Benutzerinformationen, während alles nach dem @-Operator sofort als Hostname behandelt wird. Die Browser möchten jedoch verhindern, dass Benutzer versehentlich mit einem einzigen Klick auf Websites authentifizieren, weshalb sie alle Daten im Abschnitt der Benutzerinformationen ignorieren und den Benutzer einfach zum Hostname-Bereich der URL weiterleiten.

Nehmen wir als Beispiel die URL https://google.com@bing.com. Diese URL würde den Benutzer tatsächlich zu bing.com weiterleiten, da der Teil zwischen dem @-Operator und dem Hostnamen (bing.com) als Benutzerinformation behandelt wird und somit ignoriert wird.

Wenn wir jedoch Schrägstriche (/) zur URL hinzufügen, die vor dem @-Operator stehen, wie zum Beispiel https://google.com/search@bing.com, beginnt der Browser alles nach dem Schrägstrich als Pfad zu interpretieren, und der Teil mit bing.com wird ignoriert. Der Benutzer wird also zu google.com weitergeleitet.

Stellen wir uns vor, wir möchten eine Phishing-URL erstellen, die Schrägstriche vor dem @-Operator enthält, sodass es für das Opfer so aussieht, als würde es einen Google.com-URL-Pfad besuchen, aber tatsächlich zu bing.com weitergeleitet wird.

Gemäss einem Chromium-Bug-Bericht aus dem Jahr 2016 sind Unicode-Zeichen wie U+2044 (⁄) und U+2215 (∕) in Hostnamen erlaubt, werden jedoch vom Browser nicht als Schrägstriche interpretiert. Beide Unicode-Zeichen ähneln dem legitimen Schrägstrich-Zeichen U+002F (/).

Wenn wir also diese Erkenntnis nutzen, können wir ein äusserst überzeugendes Phishing-Beispiel mit einer legitimen .zip-Datei und der neuen .zip-TLD von Google erstellen.

Nehmen wir als Beispiel ein Github-Codepaket. Wenn ein Benutzer eine Kopie der Open-Source-Software Kubernetes herunterladen möchte, besucht er normalerweise den Bereich "Releases" auf Github und lädt die URL von:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Wenn wir nun alle Schrägstriche (/) nach https:// durch das Unicode-Zeichen U+2215 (∕) ersetzen und den @-Operator vor v1.27.1.zip hinzufügen, erhalten wir folgende URL: https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1.27.1.zip

Der Besuch der oben genannten URL führt uns zum Hostnamen-Bereich der URL, nämlich v1.27.1.zip.

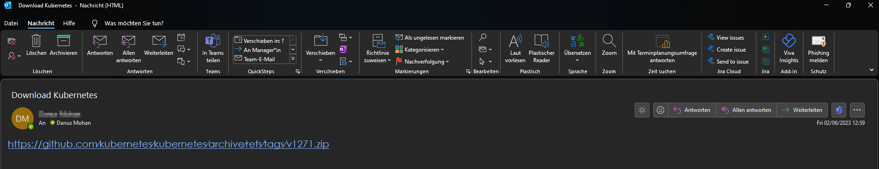

In einem E-Mail-Client könnten wir es noch überzeugender gestalten, indem wir die Grösse des @-Operators auf eine Schriftgrösse 1 ändern. Dadurch wird er für den Benutzer visuell unsichtbar, ist jedoch weiterhin Teil der URL.

Bitte beachten Sie, dass die Nutzung und Registrierung von .zip-Domains für potenzielle Phishing-Angriffe missbraucht werden kann. Wir empfehlen Unternehmen daher, bei .zip-Domains vorsichtig zu sein, da diese bereits für Phishing-Angriffe verwendet werden und voraussichtlich weiterhin zunehmen werden.

Wir möchten unsere Kunden darin unterstützen, sich vor Online-Bedrohungen zu schützen, und werden Ihnen in Zukunft weitere Informationen und Updates zu diesem Thema bereitstellen.

Bleiben Sie sicher und geschützt!